詳細介紹

新疆西門子CPU代理商

《銷售態(tài)度》:質(zhì)量保證,、誠信服務,、及時到位!

《銷售宗旨》:為客戶創(chuàng)造價值是我們永遠追求的目標,!

《服務說明》:現(xiàn)貨配送至全國各地含稅(13%)含運費!

《產(chǎn)品質(zhì)量》:原裝產(chǎn)品,,*!

《產(chǎn)品優(yōu)勢》:專業(yè)銷售 薄利多銷 信譽好,,口碑好,價格低,,貨期短,,大量現(xiàn)貨,服務周到!

西門子拓展其驅(qū)動系統(tǒng)軟件功能

? 西門子拓展Sinamics S120驅(qū)動系統(tǒng)基于軟件的新功能

? Advanced Technology Functions功能使驅(qū)動可根據(jù)具體應用進行組態(tài)或改造

? 通過DCC Editor對驅(qū)動功能進行快速簡易安裝

西門子提供了全新基于軟件的Advanced Technology Functions功能庫以拓展Sinamics S120驅(qū)動系統(tǒng)的應用范圍,。具體功能包括軸與軸的同步運行(1:1或齒輪比)、凸輪同步和同步軸的定位,。這些新功能是驅(qū)動控制模塊(DCB)擴展功能GMC庫的一部分,,GMC庫可通過西門子工業(yè)技術支持頁面下載。Advanced Technology Functions可為用戶拓展其現(xiàn)有或新的Sinamics S120驅(qū)動系統(tǒng)的功能,。此外,,與驅(qū)動有關的控制功能可以從以前的控制器轉(zhuǎn)移至驅(qū)動,,從而有效防止對關鍵流程信息的非法訪問,。

通過驅(qū)動控制圖(DCC)的圖形化用戶編程界面,DCB擴展功能庫和新功能可被快速,、簡易地安裝到Sinamics S120驅(qū)動上。DCC編程是Starter調(diào)試軟件的一部分,。若想利用Advanced Technology Functions的全部功能,,用戶需要購買授權,。

除了這次展示的運動控制功能,西門子還計劃為Sinamics S120驅(qū)動提供更多Advanced Technology Functions功能,,包括更多的DCB擴展功能庫,,以及開放架構(gòu)應用和液壓伺服泵特定應用或抖動控制應用等,。

DCB擴展功能庫是用DCB Studio軟件創(chuàng)建的,。客戶可以購買DCB Studio自行進行功能擴展,,也可以委托西門子為他們創(chuàng)建特定的模塊庫和功能,。

1 更改登錄用戶名和密碼

對于SCALANCE X來說,,需要輸入用戶名和密碼才能更該設置,。這些設備有出廠的默認密碼。SCALANCE X產(chǎn)品的用戶名和默認密碼是admin,。知道用戶名和默認密碼,會嘗試用該密碼訪問您的工業(yè)以太網(wǎng)交換機從而惡意更改網(wǎng)絡設置,。要防止任何未經(jīng)授權的更改,可以修改設定設備的密碼,。如圖1所示,,可以通過這個界面配置管理員和用戶的密碼,。

圖 1

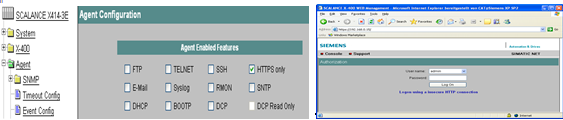

2 訪問協(xié)議控制

用戶登錄SCALANCE X有多種協(xié)議支持方式,,例如FTP,TELNET,SSH和HTTP等協(xié)議,。如圖2所示,可以禁止一些未被使用的協(xié)議來滿足工業(yè)安全要求,。在SCALANCE X中可以通過Agent標簽下的選項禁止或者激活相應協(xié)議的訪問,。

圖 2

3 禁用SCALANCE X硬件的SELECT/SET按鈕

在SCALANCE X的硬件正面的SELECT/SET按鈕可以執(zhí)行“恢復工廠設置”、“使能環(huán)網(wǎng)冗余管理者”等功能,。在項目正式運行期間很少更改網(wǎng)絡架構(gòu),,因此可以考慮通過如圖 3

所示,禁用該按鈕,,避免誤操作而導致的工業(yè)網(wǎng)絡故障。

圖 3

4 禁用未被使用的以太網(wǎng)接口

對于在項目中暫時未使用的以太網(wǎng)口可以通過如圖4所示界面,,禁用該口,這樣相當于從物理上禁用,,從而避免誤連接而導致的網(wǎng)絡系統(tǒng)故障,。

新疆西門子CPU代理商

新疆西門子CPU代理商

圖 4

5 HTTPS協(xié)議

HTTPS安全基礎是SSL協(xié)議,,提供了身份驗證與加密通訊方法,現(xiàn)在它被廣泛用于互聯(lián)網(wǎng)上安全敏感的通訊 ,。SSL極難竊聽,,對中間人攻擊提供一定的合理保護。認證用戶和服務器,,確保數(shù)據(jù)發(fā)送到正確的客戶機和服務器,;加密數(shù)據(jù)以防止數(shù)據(jù)中途被竊取,;維護數(shù)據(jù)的完整性,,確保數(shù)據(jù)在傳輸過程中不被改變。如圖5所示為SCALANCE X啟用HTTPS協(xié)議,,在登錄系統(tǒng)時如圖6所示,,必須要使/,這樣就可以通過安全通道訪問交換機,。

圖 5 圖 6

6 使用ACL協(xié)議

ACL全稱Access Control List(訪問控制列表),。訪問控制列表是交換機、路由器及防火墻中的常用技術,,用來根據(jù)事先設定的訪問控制規(guī)則,,過濾某些特定MAC地址、IP地址,、協(xié)議類型,、服務類型的數(shù)據(jù)包,合法的允許通過,,不合法的阻截并丟棄,。SCALANCE X 300/400的訪問控制列表使用了特定的MAC地址過濾技術,,給網(wǎng)絡管理提供系統(tǒng)訪問的基本安全手段。例如,,ACL允許某一主機訪問您的系統(tǒng)資源,,而禁止另一主機訪問同樣的資源。單播過濾技術使用在訪問控制列表中,。如果訪問控制列表使能,,來自于“不知道”MAC地址的數(shù)據(jù)包就立刻被過濾掉。所以要讓“知道”MAC地址的數(shù)據(jù)包通過,,就必須建立一個單播入口規(guī)則,。

圖 7

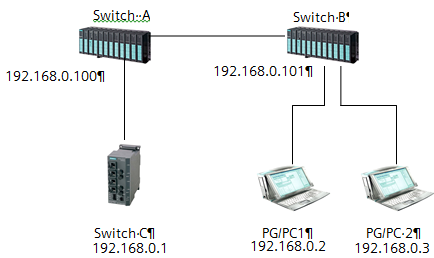

網(wǎng)絡組態(tài)由2臺交換機SCALANCE X414-3E,分別稱為Switch A和Switch B(如圖7所示),。通過各自的Port 5.1相連,。Switch C為SCALANCE X204-2與Switch A的Port 9.4相連。PG/PC1,、PG/PC2分別與Switch B的10.4,、11.4相連。其中PG/PC1的MAC地址為08-00-06-90-BA-AD,;PG/PC2的MAC地址為00-13-72-7C-98-6B,。相應的IP地址參考ACL組態(tài)圖。Switch B不做組態(tài),,通過Switch A組態(tài)設置ACL,,查看PG/PC1和PG/PC2對Switch C (資源) 的訪問。

交換機A的組態(tài):

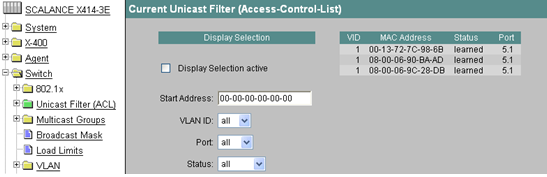

通過IE瀏覽器打開Switch A的Web頁面,,輸入用戶名和密碼,,均為“admin”。在點擊目錄樹Switch?Unicast Filter(ACL),,可以看見右側(cè)當前的單播過濾表,,其中可以看到通過5.1端口,交換機學習到PG/PC1和PG/PC2的MAC地址(如圖8所示),。

圖 8

通過Ping指令,,PG/PC1和PG/PC2可以Ping通Switch C。

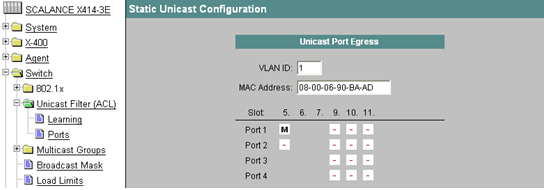

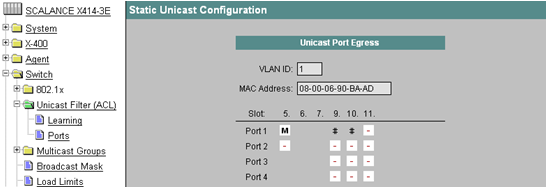

點擊下面New Entry按鈕,,復制拷貝PG/PC1的靜態(tài)MAC地址并設置Port5.1為M,。M表示允許單播數(shù)據(jù)通過該端口(如圖9所示)。點擊Set Values按鈕結(jié)束,。

圖 9

設置完畢后,,再次點擊進入,可見端口9.1和10.1的端口屬性為#(如圖10所示)。表明該端口無效,,因為這兩個端口被設置了VLAN,,而不在VLAN1上。

圖 10

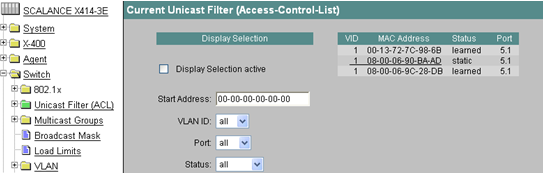

再次點擊目錄樹Switch?Unicast Filter(ACL),,右側(cè)當前的單播過濾表中PG/PC1的MAC地址已被設置為靜態(tài)(static)(如圖11所示)。

圖 11

點擊目錄樹Switch?Unicast Filter(ACL) ?Ports,,使能端口5.1,,然后點擊Set Values按鈕結(jié)束設置(如圖12所示)。

圖 12

這時點擊目錄樹Switch?Unicast Filter(ACL),,只有PG/PC1在5.1端口上(如圖13所示),。

圖 13

通過對Switch A的訪問控制列表設置,只有PG/PC1可以訪問Switch C,。這樣從網(wǎng)絡管理和安全角度,,來自于非PG/PC1的MAC的單播幀都將被丟棄。

7 IEEE802.1X基于用戶的認證

所謂認證(Authentication),是指驗證某個實體所聲明的身份的真實性,。認證服務器在通常情況下為RADIUS(Remote Authentication Dial In User Service)服務器,,用戶帳戶信息存儲在該服務器中。802.1X允許對用戶而非機器進行身份驗證,,同時可以確保用戶連接至合法,、經(jīng)過授權而非竊取個人數(shù)據(jù)的冒牌網(wǎng)絡。識別用戶(而非機器)的身份可以讓網(wǎng)絡架構(gòu)更有效率,。認證端(SCALANCE X)通常為支持IEEE 802.1X協(xié)議的網(wǎng)絡設備,,對客戶端進行認證并起到中繼的作用。連接在端口上的用戶設備如果能通過驗證,,就可以訪問LAN內(nèi)的資源,;如果不能通過驗證,端口接入將被阻止,,相當于物理上斷開連接,。

802.1X為認證會話過程定義了三個組件:

申請者(Supplicant)是尋求訪問網(wǎng)絡資源的用戶機器。

網(wǎng)絡訪問由認證者(Authenticator)控制,,它扮演著傳統(tǒng)撥號網(wǎng)絡中訪問服務器的角色,。認證者只負責鏈路層的認證交換過程,并不維護任何用戶信息,。

任何認證請求均會被轉(zhuǎn)送至認證服務器(RADIUS)進行實際的處理,。

整個認證交換過程在邏輯上是通過申請者與認證服務器來完成的,認證者只是扮演中介的角色(如圖14所示),。

192.168.1.22 192.168.1.14 192.168.1.119

申請者 認證者(SCALANCE X300/400) 認證服務器

圖 14

7.1 在認證者(SCALANCE X300/400)側(cè)的設置:

如圖15所示,,輸入RADIUS Server的IP地址 192.168.1.119,認證的端口號 1812,密碼 admin。

圖 15

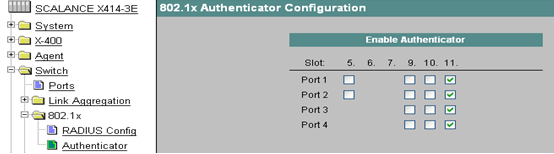

如圖16所示,,應用802.1X進行認證的交換機端口,。

圖 16

化工儀器網(wǎng)

化工儀器網(wǎng)

化工儀器網(wǎng)

化工儀器網(wǎng)